Fraud Protection – Güvenlik Değerlendirme Soru & Cevap Dokümanı

1. Sertifikalar Hakkında

Soru

İlgili süreçte "Platform kendi içerisinde kullandığı sertifikaları web ara yüzde hangisinin expire olacağı ve ne tür sertifika kullanıldığını görebiliyoruz. Sertifikalar yıllık olarak değiştirilmektedir." ifadesi mevcuttur. Uygulamaya ait sertifikalarının neler olduğu, expired tarihleri ve yıllık olarak gözden geçirildiğine dair kanıt iletilmesini rica ederiz.

Cevap

Sertifika geçerlilik süreleri ve yaklaşıyor olan süre bitimlerine ilişkin monitor işlemleri HetrixTools SSL Monitoring servisi aracılığıyla takip edilmektedir. Sistemde tanımlı etki alanları için SSL sertifika geçerlilik tarihleri, sertifika sağlayıcısı, bitiş tarihleri ve kalan gün sayısı HetrixTools üzerinde sürekli olarak kontrol edilmektedir. Yaklaşan sertifika sona erme tarihleri için 30 gün öncesinde e-posta ve dashboard bildirimleri mevcuttur.

Bu kapsamda:

- Uygulamada kullanılan TLS sertifikaları düzenli olarak izlenmektedir,

- Sertifikalar yıllık periyotlarda yenilenmektedir,

- Bitiş tarihleri HetrixTools ile otomatik olarak takip edilmektedir,

- Sertifika yenileme süreci kayıt altına alınmaktadır.

2. RBAC Kullanıcı Rolleri ve Yetkiler

Soru

Uygulamadaki yetkili kullanıcılar, kullanıcıların rol yetki seviyeleri ve açıklamaları (yetkiler ne amaçla kullanılıyor) hakkında liste/kanıt iletilmesini rica ederiz.

Cevap

Fraud Protection platformunda erişimler RBAC (Role-Based Access Control) modeli ile yönetilir. Kullanıcılara projelere göre birden fazla rol atanabilir ve her rol belirli yetki seviyeleri ile sınırlıdır. Sistem least-privilege prensibi ile çalışmaktadır.

Kullanıcı rolleri iki ana kategoriye ayrılmıştır:

Main roles (Ana roller):

Owner, Integrator, Admin, Security Officer, Expert, Manager, Senior Analyst, Analyst

Special roles (Özel roller):

Cloud Admin, Preventive Proxy Admin, Contributor, Guest

Uygulanan güvenlik prensipleri:

-

Her kullanıcı sorumluluklarına göre en düşük yetki seviyesine atanır.

-

Yönetici yetkileri (kullanıcı oluşturma/düzenleme) yalnızca Admin & Integrator rollerine tanımlıdır.

-

Owner rolü tüm platform üzerinde sınırsız yetkilere sahiptir.

-

Operasyonel roller (Analyst, Senior Analyst, Manager) yalnızca olay görüntüleme/inceleme yetkilerine sahiptir.

-

Guest rolü sadece Help Center erişimi sağlar (kısıtlı görünüm).

3. Hassas Verilerin Saklanması

Soru

Uygulamalara ait hassas ve sır kapsamındaki veriler banka iç ağındaki sunucularda mı tutuluyor?

Cevap

Uygulama üzerinde açık metin (clear-text) hassas veri saklanmamaktadır. Banka tarafından iletilen ve hassas kabul edilebilecek bazı bilgiler SHA-256 tabanlı hashleme yöntemiyle uygulamaya gönderilmektedir; bu hashler tek yönlü olup geri döndürülemezdir. Uygulama bu verileri çözümleyemez.

Veriler banka tarafından şifrelenmiş şekilde iletilmekte olup içerikleri uygulama tarafından görülmemekte ve tarafımızca bilinmemektedir. Bu verilerin kapsamı ve içeriği bankanızın ilgili birimleri tarafından yönetilmektedir.

4. Veri Transferi ve SSL/TLS Sertifikaları

Soru

Veri transferi var ise SSL/HTTPS üzerinden mi yapılmaktadır? Sertifika otoritesi tarafından imzalandığına dair kanıt, 2048 bit / SHA256 sertifika kanıtı ve internet ortamına açık ise SSL/TLS notlarının iletilmesi talep edilmektedir.

Cevap

Sistem bileşenleri arasında veri transferi MQ (Message Queue) altyapısı üzerinden gerçekleştirilmektedir. Uygulamalar doğrudan internet üzerinden haberleşmemektedir; MQ-to-MQ kapalı ağ iletişim modeli kullanılmaktadır.

Bu kapsamda veri iletişimi bankanın güvenli iç ağı / VPN segmentleri üzerinden yapılmakta olup, internet ortamına açık herhangi bir uç bulunmamaktadır.

5. Yetki Değişikliği ve Erişim Loglarının Saklanması

Soru

Uygulamalardaki/veri tabanı/sunuculardaki yetkilendirme değişikliklerine (yetki verilmesi, değiştirilmesi, geri alınması) ve yetkisiz erişim teşebbüsleri iz kayıtlarının 5 yıl saklanmasına dair kanıt talep edilmektedir.

Cevap

Fraud Protection yönetim paneli içerisinde yetki değişiklikleri, kullanıcı aktiviteleri ve erişim kayıtları gerçek zamanlı olarak Logs bölümünde tutulmaktadır. Bu kayıtlar:

- İşlemi yapan kullanıcı

- Tarih, saat

- İşlem tipi

- İlgili sistem bileşeni

- Önceki ve sonraki değerler

bilgilerini içermektedir.

Loglar SIEM ürününe aktarılmakta ve 5 yıl boyunca saklanmaktadır.

6. Oturum Yönetimi (Session Management)

Soru

Session time out uyarısı ve time out süresinin kaç saniye olduğunu g�österen Policy/Configuration ekranına ilişkin ekran görüntüsü iletilmesini rica ederiz.

Cevap

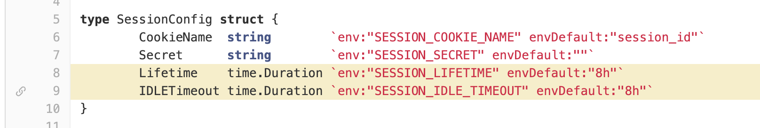

Uygulamanın oturum süresi (session timeout) backend üzerinden yönetilmekte olup, süreler SESSION_LIFETIME ve SESSION_IDLE_TIMEOUT parametreleri aracılığıyla yapılandırılmaktadır. Varsayılan değerler 8 saat olarak tanımlıdır. Bu değerler hem oturumun toplam yaşam süresini hem de kullanıcı inaktif kaldığında oturumun sona erme süresini belirlemektedir.

Aşağıda ilgili konfigürasyonun kod seviyesindeki kanıtı paylaşılmaktadır:

Geliştirme ve Güvenlik Süreçleri (Secure SDLC)

Soru

Eğer uygulamaya ait 3rd party library’ler var ise veya uygulama 3rd party uygulama ise güvenlik açıklarının nasıl kontrol edildiğine dair kanıt iletilmesini rica ederiz.

Cevap

Uygulamada kullanılan 3rd party kütüphanelere yönelik güvenlik kontrolleri, kurumumuzun Secure SDLC (Güvenli Yazılım Geliştirme Yaşam Döngüsü) süreçleri kapsamında yürütülmektedir. Bağımlılık güvenliği, kütüphane zafiyet taramaları, versiyon yönetimi ve güncelleme politikaları bu sürecin bir parçasıdır.

Bu kontrollerin nasıl uygulandığına ilişkin detaylı süreç açıklamaları, metodolojiler ve kanıt niteliğindeki dokümantasyon aşağıdaki ek içerisinde sunulmuştur: